KVKK VE KULLANILAN TEKNOLOJİLER.

Kişisel verileri koruma kanunu kişilerin veri gizliliğini veya güvenliğini korumak için yürürlüğe girmiş bir kanundur. KVKK’nın amacı ise verilerimizin belirli düzende işlenmesini sağlamak ve bunun içinde kullanılan birçok teknoloji vardır.

Kişisel Veri Tespit Testi.

Kişilerin kimlik numarası, kökeni, dini, sağlık ve öğrenim gibi kişisel verilerinin tespit edilmesidir.

DLP Testi (Veri Sızıntısı Engelleme).

Şirket ve kurumlar için DLP’nin önemli bir rolü vardır.kurumdaki çalışanların verileri dışarı çıkması veya verilmesi gibi durumlar olmaması gerekir.DLP sayesinde verilerimizin dışarı çıkması ve verilmesine engellenmiş olacak.

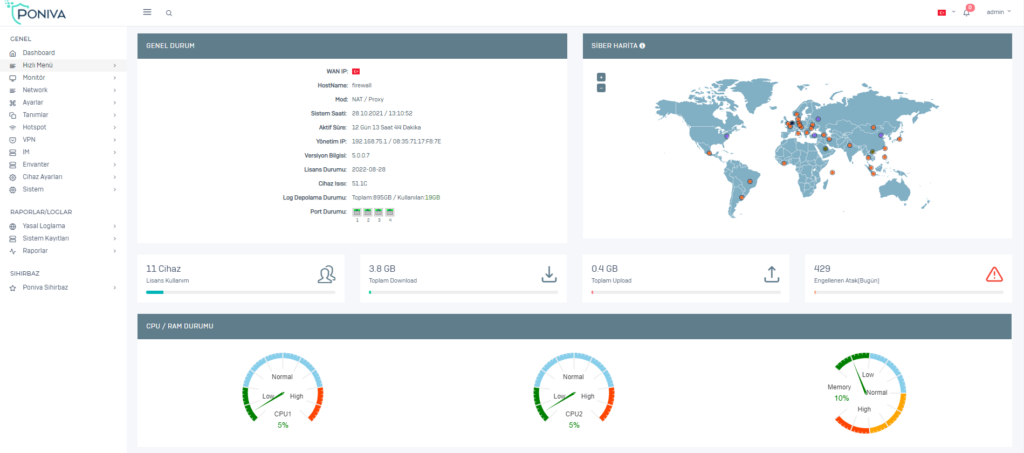

Ağ Güvenliği.

Bir kurumun en çok dikkat etmesi gereken konu Ağ Güvenliğidir. Bunun için Firewall, IPS, DDOS gibi çözümlerle ağ güvenliğinin sağlanması gerekmektedir. Poniva Firewall ile sisteminiz daha güvende olur. Ürünlerimiz hakkında daha fazla bilgi almak için lütfen tıklayınız.

Şifreleme.

KVKK için önemli bir diğer konuda şifrelemedir. Ağa çıkan verinin şifrelenerek çıkmasını amaçlamaktadır. Veriler kötü niyetli kişiler tarafından ele geçirilse dahi veri şifreli olduğundan veriyi elde edemeyecektir ve dolayısıyla verinin dışa sızmasının önüne geçilmiş olacaktır.

E-posta Güvenliği.

Kurumlarda iletişim ve haberleşme artık e-posta üzerinden yapılmaktadır. Günümüzde yapılan birçok siber saldırılar da mail üzerinden yapılmaktadır. Karşıdan gelen zararlı içerikli mailleri açılması sonucunda kurum ağı tehlikeye atılmış olur. Bu nedenle e-posta güvenliği de KVKK için önemlidir.

Log ve SIEM Teknolojileri.

Log ve SIEM teknolojileri kurumca gerçekleşen işlemleri kaydeder ve analizini yapmayı kapsar. KVKK açısından önemlidir, yaşanan bir veri sızıntısında olayı aydınlatmak için SIEM ve Log kayıtlarına bakılır.

Veri Silme/ Yok Etme.

Verilerin imha edilmesi yanı silinmesi ve yok edilmesi durumudur. Verilerin silinmesi demek kullanıcı tarafından kullanılmasını ve erişimini engellemektir. Kişisel verilen kasten ve kast dışı yok edilmesi KVK Kanununa aykırı bir durumdur.

Tokenizasyon.

Bu teknoloji hassas verilerimizin şifrelenmiş verilerimizle yer değiştirmesi yoluyla korunmasıdır. Tokenizasyon ile kişisel verilerimizin şifrelenme durumu kontrol edilir.

Yapılandırılmamış Veri Güvenliği Ürünleri.

Bir cihazın kurulumunu veya konfigürasyonunu tam yapmamak kötü niyetli taraflar için fırsat olup bu açıklıklardan içeri sızıp verilerin elde edilmesine neden olabilmektedir. Bu nedenle cihazların konfigürasyonunu tam yapmak çok önemlidir.

Mobil Cihaz Yönetimi.

Cihazlarınızın kurulumu kadar yönetilmesi de önemlidir. Kullanılan cihazlarda hangi özellikler açık, veya cihazın dışarıdan erişim açığı var mı gibi bilgilerin bilinmesi ve yönetilmesi önemlidir.

Yetki ve Erişim Denetim Ürünleri.

KVKK’nın bir başka önemli özelliği de yetki ve erişim denetimidir. Ağ izlenimin olmadığı bir durumda üçüncü taraf kişiler ağınıza bağlanıp verilerinizi alabilir. Bu yüzden bu tür ürünler kurum ve çalışanların güveliği için önemlidir.

Veri Tabanı Güvenliği.

KVKK’nın en hassas özelliği de veri tabanı güvenliğidir. Nedeni ise biliyorsunuz ki verilerimiz genellikle veri tabanında tutulmaktadır. Kullanılan veri tabanında bir zafiyet durumu bu test ile tespit edilebilir.

Zaman Damgası.

KVKK için bir diğer önem arz eden durum zaman damgası özelliğidir. Çünkü bir verinin ne zaman değiştirildiği, alındığı, gönderildiği gibi birçok önemli veriyi tutar.

KVKK Danışmanlık Hizmetlerimizi Hukuk danışmanımız, KVKK danışmanımız ve Siber Güvenlik Bilişim danışmanlarımızla bereber yürütmekteyiz.

KVKK Danışmanlık hizmetimizle ilgili bilgi almak için lütfen bize ulaşın. ( 0 342 255 5660 / 0 212 914 1660)

Gaziantep KVKK

Bunlara da bakmak isteyebilirsiniz.

Turkuaz VPN

TURKUAZ VPN NEDİR? Turkuaz VPN Zero Touch özelliği ile şube/uç nokta tarafında herhangi bir teknik bilgiye ihtiyaç olmaksızın merkez cihazınızla VPN sağlayan uygun maliyetli bir cihazdır. Fişe takılıp internete bağlanır bağlanmaz, sunucularımız [...]

Windows Bilgisayarlarda Güvenliği Nasıl Sağlarız?

WINDOWS BİLGİSAYARLARDA GÜVENLİĞİ NASIL SAĞLARIZ? Windows güvenliğini sağlamak için aşağıdaki adımları izleyebilirsiniz: Güncelleme ve yama: Windows güvenlik açıklarını kapatan güncelleştirmeler yayınlar. Windows Update özelliğini açık tutun ve düzenli olarak güncelleştirmeleri yükleyin. Güçlü [...]

iOS Güvenliğini Sağlamak İçin Gerekli Adımlar Nelerdir?

IOS GÜVENLİĞİ İÇİN NELER YAPMALIYIZ? IOS güvenliğini sağlamak için aşağıdaki adımları izleyebilirsiniz: iOS cihazınızı güncelleyin: Apple, iOS işletim sistemlerindeki güvenlik açıklarını düzenli olarak düzeltmek için güncelleştirmeler yayınlamaktadır. Bu nedenle, cihazınızın iOS sürümünün [...]

Sosyal Mühendislik Nedir?

SOSYAL MÜHENDİSLİK NEDİR? Günümüzde teknolojinin gelişmesiyle birlikte, insanların dijital ortamlarda bıraktıkları veriler de artmaktadır. Bu veriler, sadece kişisel bilgilerimiz değil, finansal, ticari ve hatta devlet sırları gibi önemli bilgilerimiz de olabilir. Bu [...]

SIEM Nedir?

SIEM NEDİR? SIEM (Security Information and Event Management), güvenlik olaylarını takip etmek, analiz etmek ve raporlamak için kullanılan bir yazılımdır. SIEM sistemi, birçok farklı kaynaktan gelen güvenlik verilerini toplar, birleştirir ve değerlendirir. [...]

802.1X Protokolü Nedir?

802.1X PROTOKOLÜ NEDİR? IEEE 802.1X, bir ağ güvenliği protokolüdür ve ağ güvenliğini artırmak için kullanılır. Bu protokol, bir ağ üzerindeki cihazların yetkilendirilmesini ve doğrulanmasını sağlar. 802.1X, kablosuz ağlar (Wi-Fi), Ethernet ağları ve [...]

KARMAŞIKLIKTA BOĞULMAYIN.

Firewall yönetimi hiç bu kadar kolay olmamıştı, Kolay olduğu kadar da hızlı! İşlem yaparken sizi bekletmez ve anında cevaplar verir.