KVKK (KİŞİSEL VERİLERİN KORUNMASI KANUNU) İÇİN TEKNİK ÖNLEMLER.

Kişisel Verileri Korunması Kanunu, çok kapsamlı ve detaylı çalışmalar gerektirmektedir. Esasen yasal çerçevesi kanun ile belirlenmiş, başlı başına hukuki bir konudur. Kişisel verilerin korunması bir proje değil bir süreç olarak görülmelidir.

Kurumlardaki veri sorumlusu, 6698 sayılı Kişisel Verilerin Korunması Kanunu’nun 12’nci maddesinin (1) numaralı fıkrasında bulunan;

Amaca dayalı teknik tedbirleri almak zorundadır. Teknik önemler ise;

1- Kişisel verilerinizi içeren sistemlerinize izinsiz girişleri engellemek istiyorsanız güvenlik duvarı kullanın.

2-Kullanılmayan yazılımlar ve servislerinizi cihazdan kaldırın.

3-Verilerinizi içeren sistemlere erişimin sınırlı olması gerekmektedir.

4-Ağ ortamlarında kullanılan cihazların güncellenmesi, çalışıp çalışmadığı sistemler için alınan güvenlik tedbirlerine uyup uymadığını ya da olup olmadığını kontrol ediniz.

5-Dışarıdan gelen saldırılara karşı güvende olmak için güçlü parolalar oluşturmak gerekir.

6-İhtiyaç duyulmadığı sürece yönetici ya da admin kısmını kullanmamak gerekir.

7-Veri sorumlularının kurum veya veri ile ilişikleri kesildiği anda hesaplarının silinmesi ve girişlerini kapatmanız gerekmektedir.

8-Kötü amaçlı yazılımlardan kurtulmak ve sisteminizin düzenli bir şekilde çalışması için anti-virüs programı kullanın ve tarayıp taramadığını kontrol ediniz.

9-Sistemdeki tüm kullanıcıların tüm hareketlerini düzenli bir şekilde tutulması gerekmektedir.

10-Eğer güvenlik sorunları varsa hızlı bir şekilde raporlanmalıdır

11-Oluşturulan sorunlarda en kısa zamanda veri sorumlusuna sunulmalıdır.

12-Cihazda bulunan verilerinizi şifrelemeyi ve yedeklemeyi unutmayınız

13-Sistemleriniz bakımı ya da arızası için üçüncü kişiler tarafına verildiğinde öncelikle içindeki önemli verileri almanız gerekmektedir.

14-kişisel verileriniz çalınması alınması gibi durumlarda yedeklediğiniz verilerinizi kullanarak yeniden faaliyete geçirebilirsiniz.

15-Yedeklediğiniz verilerinizi sadece yönetici tarafından erişilmesi gerekmektedir.

16-Uygulama sistem girdilerinin doğru ve uygun olduğuna dair kontroller yapılmalı, yapılan işlemler sırasında bilginin kasıtlı olarak bozulup bozulmadığını kontrol etmek için uygulamalara kontrol mekanizmaları yerleştirilmelidir.

17-Kişisel veriler için mümkün olan her yerde ayrı ayrı şifreleme anahtarı kullanılması gerekmektedir.

18-Verilerinizin güvenliği için mümkün olan yerlere ayrı ayrı aynı olmayacak şekilde şifreler kullanın.

19-Veri seti yedekleri mutlaka ağ dışında tutulmalıdır.

20-Kişisel veri içeren kâğıt ortamındaki evraklar, sunucular, yedekleme cihazları, CD, DVD ve USB gibi cihazların ek güvenlik önlemlerinin olduğu farklı bir odaya alınması gerekir. Kullanılmadığı zaman kilit altında tutulmalı, giriş-çıkış kayıtlarının tutulması gibi fiziksel güvenlik önlemleri alınmalıdır.

21-Çalışanların şahsi elektronik cihazlarının bilgi sistem ağına erişim sağlamaması gerekir. Erişim sağlanması gerekiyor ise, güvenlik ihlali risklerini arttırdığı için güvenlik tedbirleri alınmalıdır.;

22-Kişisel verilerin yer aldığı fiziksel ortamların dış risklere (yangın, sel vb.) karşı uygun yöntemlerle korunması ve bu ortamlara giriş/çıkışların kontrol altına alınması gerekmektedir.

23-Kişisel verilerin yer aldığı fiziksel ortamların dış risklere (yangın, sel vb.) karşı uygun yöntemlerle korunması ve bu ortamlara giriş/çıkışların kontrol altına alınması gerekmektedir.

24-Uygulamalar işlem sırasında oluşabilecek hatalarda veri bütünlüğünü bozma olasılığını asgari düzeye indirecek şekilde tasarlanmalıdır.

25- Kişisel veriler elektronik ortamda ise, kişisel veri güvenliği ihlalini önlemek için ağ bileşenleri arasında erişim sınırlandırılır veya bu bileşenlerin ayrılması sağlanır.

Özetle;

Aşağıda belirtilen başlıklar kurum içerisinde gereğiyle yapıldığında verilerin ihlali azaltılmış olur.

– Yetkilendirme matrisi oluşturulmalıdır.

– Yetki kontrolü yapılmalıdır.

– Erişim logları tutulmalıdır.

– Kullanıcı hesapları yönetilmelidir.

– Ağ ortamının güvenliği sağlanmalıdır.

– Uygulamaların güvenliği sağlanmalıdır

– Veriler şifreleme yöntemleri ile şifrelenmelidir.

– Sızma testleri yapılarak kurum güvenliği test edilmelidir.

– Saldırı tespit ve önleme sistemleri oluşturulmalıdır.

– Log kayıtları incelenmeli ve yedeklenmelidir.

– Veri maskelemeleri yapılmalıdır.

– Veri kaybı önleme yazılımları kullanılmalıdır.

– Yedekleme sistemleri kullanılmalıdır.

– Güncel anti-virüs sistemleri kullanılmalıdır.

– Verileri durumlarına göre silme, yok etme veya anonim hale getirme işlemleri yapılmalıdır.

KVKK Danışmanlık Hizmetlerimizi Hukuk danışmanımız, KVKK danışmanımız ve Siber Güvenlik Bilişim danışmanlarımızla bereber yürütmekteyiz.

KVKK Danışmanlık hizmetimizle ilgili bilgi almak için lütfen bize ulaşın. ( 0 342 255 5660 / 0 212 914 1660)

Gaziantep KVKK

Bunlara da bakmak isteyebilirsiniz.

5651 Sayılı Kanun Nedir?

5651 Loglama - 5651 Sayılı Yasa Nedir? Neleri Kapsar?. 5651 sayılı kanun internet üzerinden işlenilen suçların engellenmesine yönelik bir kanundur. 2007’de çıkarılan kanunla beraber internet sağlayıcıları ve dağıtıcılarına bazı yükümlülükler getirildi. İnterneti [...]

Siber Güvenlik Nedir?

SİBER GÜVENLİK. Siber güvenlik, donanım, yazılım ve veriler dahil olmak üzere internete bağlı sistemlerin siber saldırılara karşı korunmasıdır. Bilgi işlem bağlamında güvenlik, siber güvenlik ve fiziksel güvenliği içerir. Her ikisi de işletmeler [...]

Hotspot – 5651 Yasal Loglama Captive Portal Nedir?

HOTSPOT - CAPTIVE PORTAL. Muhtemelen ne olduğundan habersiz pek çok kez hotspot ile karşılaşmışsınızdır. işletmelerin kullanıcıların Wi-Fi ağına bağlanmadan önce geçmelerini gerektiren özelleştirilmiş giriş sayfasıdır. Havaalanları, kafeler ve oteller bu işlemler için [...]

Firewall Nedir?

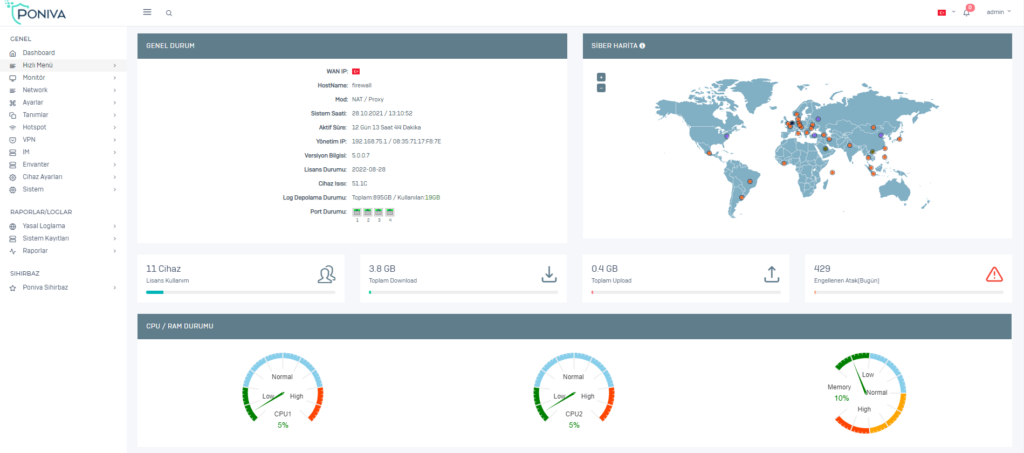

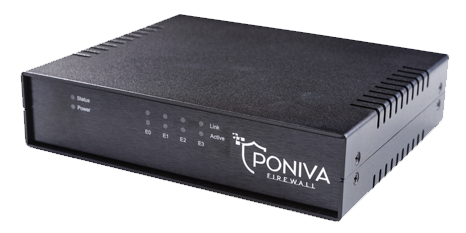

FIREWALL CİHAZI. Firewall cihazı ağınızdan dışarıya yada dışardan ağınıza yapılan saldırıları tespit ederek engellenmesini sağlayan cihazdır. Firewall Ağ Güvenlik cihazı yardımı ile kullanıcılarınızın internete çıkışlarını filtreleyebilirsiniz. Örn: Öğle mesaisinde sosyal medya serbest [...]

Firewall Kurulumu Nasıl Yapılır?

FIREWALL KURULUMU NASIL YAPILIR? 1- Firewall Cihazınızın güç kablosunu takarak çalıştırın. 2- DSL-Fiber modem / yönlendirici 'boş bir portuna Lan kablosunu takın ve burdan gelen kablonun diğer ucunu güvenlik duvarı cihazınızın E0 [...]

Port Yönlendirme nedir?

PORT YÖNLENDİRME NEDİR? Günümüz internet alt yapısında METRO internet devresi kullanmıyorsanız internet servis sağlayıcınız tarafından size 1 adet ip tahsisi yapılır, içerdeki tüm cihazlarınız internete çıktıklarında IP adresini kullanırlar. Firewall Ağ Güvenlik [...]

KARMAŞIKLIKTA BOĞULMAYIN.

Firewall yönetimi hiç bu kadar kolay olmamıştı, Kolay olduğu kadar da hızlı! İşlem yaparken sizi bekletmez ve anında cevaplar verir.