KİMLİK AVI.

Kimlik avı, kullanıcıları aldatmak ve bunlardan yararlanmak için elektronik iletişimin sahte kullanımıdır. Kimlik avı saldırıları, kullanıcı adları, şifreler, kredi kartı bilgileri, ağ kimlik bilgileri ve daha fazlası gibi hassas, gizli bilgilerinizi ele geçirmeye çalışır. Siber saldırganlar e-posta yoluyla bilinen bir kişi ya da kurum gibi görünerek, mağdurları, kötü niyetli bir bağlantıya veya eklentiye tıklamak gibi belirli eylemlerde bulunmak için sosyal mühendisliği kullanırlar.

KİMLİK AVI YÖNTEMLERİ.

Kimlik avı girişimleri, genellikle kötü niyetli bir bağlantıya tıklamak veya virüslü bir ek indirmek gibi bazı kullanıcı etkileşimleriyle hassas bilgiler almaya çalışan bir e-postayla başlar.

- Bir e-posta bilinen URL’leri taklit eden bağlantılara sahip olabilir.

- Kimlik avı dolandırıcılığı, bir web sitesi URL’sinin yasal görünmesini sağlamak için JavaScript komutlarını kullanan web sitesi sahteciliği kullanabilir.

- Gizli yönlendirmeyi kullanarak, saldırganlar bilinen web sitelerini, kullanıcıları bir kimlik avı web sitesine yönlendiren kötü amaçlı açılan iletişim kutuları ile bozabilir.

- .exe dosyaları, Microsoft Office dosyaları ve PDF belgeleri gibi virüslü ekler, fidye yazılımı, casus yazılımı veya başka bir kötü amaçlı yazılım yükleyebilir.

- Kimlik avı dolandırıcılığı ayrıca, mağdurları hassas bilgiler sağlama konusunda kandırmak için telefon görüşmeleri, kısa mesajlar ve sosyal medya araçlarını kullanabilir.

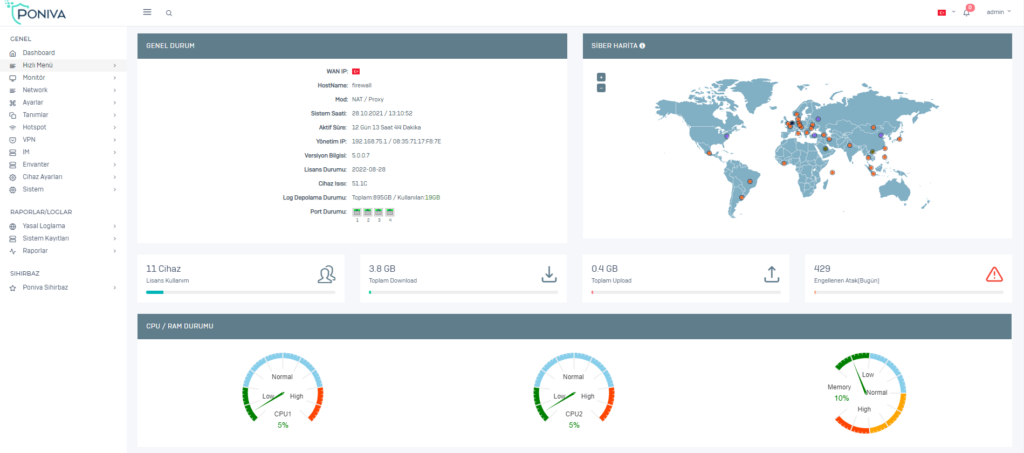

PONIVA FIREWALL İLE HER ŞEY DAHA GÜVENLİ!

Poniva Firewall ile istenmeyen web sitelerini, e-postları, bağlantı ve içerikleri filtreleyerek bu gibi durumlardan etkilenmezsiniz.

Geliştirilmiş Algoritma – Gece mesai saati dışında yapılan isteklere karşı daha dikkatli olurken mesai saati içindeki isteklerde daha esnek

Geliştirilmiş Performans – Daha hızlı olması için optimizasyon

Heryerden Erişim – Evden, işten gerekli olan her yerden ağınıza erişim

Firewall Yedekleriniz Bulutta – İsterseniz firewall yedekleriniz şifreli şekilde PONIVA sunucularında yedeklenir

SSD /M2 – Daha Hızlı

Min. 2 Core İşlemci – Daha Güçlü

Bunlara da bakmak isteyebilirsiniz.

Güvenli Şifre Oluşturma Yöntemleri

GÜVENLİ ŞİFRE OLUŞTURMA YÖNTEMLERİ. Yapılan araştırmalara göre, hacker saldırıları ile ilgili ihlallerin % 80'inden fazlasının zayıf veya tahmini kolay şifrelerden kaynaklandığı bildiriliyor. Dolayısıyla, kişisel bilgilerinizi ve varlıklarınızı korumak istiyorsanız, güvenli şifreler oluşturmak [...]

Kablosuz Ağ Nedir? Kablosuz Ağ Güvenliği Nasıl Sağlanır?

KABLOSUZ AĞ NEDİR? Kablosuz ağ bilgisayarlar, tabletler, cep telefonu ve diğer ağ aygıtları arasında iletişim kurmak için radyo sinyal frekansını kullanarak ayarlanmış bir ağdır. Wi-Fi ağı veya WLan olarak da adlandırılır. Kurulumu [...]

UTM Firewall Nedir? Avantajları Nelerdir?

UTM FIREWALL. UTM Firewall, çeşitli sanal teknikler ve yöntemler kullanarak basit bir şekilde işletmelere güvenlik tehditlerine karşı koruma sağlamak için bir tür sanal cihaz veya ağ donanımı biçiminde bir cihaz veya bir [...]

Kimlik Avı Nedir? Nasıl Önlenir?

KİMLİK AVI. Kimlik avı, kullanıcıları aldatmak ve bunlardan yararlanmak için elektronik iletişimin sahte kullanımıdır. Kimlik avı saldırıları, kullanıcı adları, şifreler, kredi kartı bilgileri, ağ kimlik bilgileri ve daha fazlası gibi hassas, gizli bilgilerinizi [...]

5651 Yasal Loglama Neden Önemli?

5651 YASAL LOGLAMA'NIN ÖNEMİ. Günümüzde her firma, işletme veya kurumlar işlerinin neredeyse tamamını internet üzerinden yürütmektedir. İnternetin iş hayatımıza sağladığı kolaylık küçümsenemeyecek kadar önemlidir. Bununla birlikte internetin hayatımıza girmesiyle birlikte birçok sorunda [...]

Ağ Güvenliği Nedir?

AĞ GÜVENLİĞİ NEDİR? Ağ güvenliği, ağ trafiğini de kapsayan dijital varlıkları korurken, izinsiz ağ saldırılarını izlemek, önlemek ve bunlara yanıt vermek için tasarlanmış araçları, taktikleri ve güvenlik politikalarını tanımlayan bir terimdir. Ağ güvenliği, [...]

KARMAŞIKLIKTA BOĞULMAYIN.

Firewall yönetimi hiç bu kadar kolay olmamıştı, Kolay olduğu kadar da hızlı! İşlem yaparken sizi bekletmez ve anında cevaplar verir.